Pengertian ISO dan Sejarahnya

1. Pengertian ISO

Organisasi Standar Internasional (ISO) adalah suatu asosiasi global yang terdiri dari badan-badan standardisasi nasional yang beranggotakan tidak kurang dari 140 negara. ISO merupakan suatu organisasi di luar pemerintahan (Non-Government Organization/NGO) yang berdiri sejak tahun 1947. Misi dari ISO adalah untuk mendukung pengembangan standardisasi dan kegiatan-kegiatan terkait lainnya dengan harapan untuk membantu perdagangan internasional, dan juga untuk membantu pengembangan kerjasama secara global di bidang ilmu pengetahuan, teknologi dan kegiatan ekonomi. Kegiatan pokok ISO adalah menghasilkan kesepakatan-kesepakatan internasional yang kemudian dipublikasikan sebagai standar internasional.

2. Pengertian Standar ISO/IEC 20000

ISO/IEC 20000 adalah suatu standar internasional yang diperuntukkan bagi manajemen layanan teknik informatika yang menggantikan standard sebelumnya yaitu BS 15000 yang dibuat oleh British. ISO/IEC 20000 sendiri dipublikasikan oleh ISO( International Organization for Standardization ) dan ICE ( International Electoral Commision ). Dalam prosesnya untuk menjadi sebuah standar, ISO/IEC 20000 harus disetujui oleh banyak negara yang merupakan bagian dari ISO itu sendiri. Hal ini berarti ISO/IEC 20000 sudah disetujui dan diterima oleh banyak negara di seluruh dunia.

Standar ISO/IEC 20000 ini dipublikasikan pertama kali pada tahun 2005 dan memiliki aspek-aspek yang berhubungan dengan ISO 9001. Standar ISO/IEC 20000 sendiri memiliki delapan bagian yang diantaranya adalah :

Berisi tentang persyaratan sistem manajemen layanan

Berisi tentang penerapan sistem manajemen pelayanan

Berisi tentang pedoman definisi ruang lingkup dan penerapan ISO/IEC 20000-1

Berisi tentang referensi proses model

Berisi tentang contoh rencana pelaksanaan untuk ISO/IEC 20000-1

Berisi tentang penerapan ISO/IEC 20000 ke Cloud System

Berisi tentang konsep dan terminologi untuk ISO/ICE 20000-1

Berisi tentang pedoman hubungan antara ISO/IEC 20000-1 dengan kerangka kerja terkait

Standar ISO/IEC 20000 menjelaskan kumpulan dari berbagai proses manajemen yang sengaja didesain untuk menolong perusahaan agar dapat menyampaikan atau mengimplementasikan layanan IT secara lebih efektif, hal ini melingkupi hubungan antara konsumen dan perusahaan itu sendiri. Standar ISO/IEC 20000 memberikan suatu metodologi dan kerangka kerja yang menolong perusahaan dalam melakukan manage pada ITSM perusahaan. Standar ISO/IEC 20000 dapat digunakan pada semua perusahaan dan industri.

Salah satu tujuan utama dari sertifikasi Standar ISO/IEC 20000 adalah untuk membangun suatu terminologi umum bagi penyedia layanan, pemasok, dan konsumen baik itu konsumen internal maupun eksternal. Berikut adalah gambar dari cakupan dan struktur apabila perusahaan menerapkan Standar ISO/IEC 20000 :

Kerangka kerja standar ISO/IEC 20000 meliputi :

1. Bagian 1

“Aims to fulfill” yang berarti target yang perlu dicapai untuk suatu pencapaian

2. Bagian 2

Penjelasan jelas mengenai Standar ISO/IEC 20000

3. Bagian 3

Kerangka kerja pendukung. Kerangka kerja ini merupakan bukti bahwa Standar ISO/IEC 20000 dapat dipadukan dengan standar-standar lain seperti ( ITIL, Cobit, dan lain-lain )

4. Bagian 4

Bagian terakhir berisi pengembangan dari perusahaan itu sendiri yang dapat berupa perencanaan, prosedur, maupun kebijakan.

3. Persyaratan Standar ISO/IEC 20000

Bagi setiap perusahaan yang hendak menerapkan manajemen layanan IT sesuai dengan standar ISO/IEC 20000 harus menerapkan persyaratan sebagai berikut :

1. Configuration management :

Bagian ini berfungsi untuk melakukan kontrol dan monitoringConfiguration Items yang terdapat dalam DBCM ( Data Base Configuration Management ). Configuration Items sendiri adalah bagian yang harus ada dalam infrastruktur perusahaan guna menunjang kebutuhan pelayanan.

2. Incident management :

Bagian ini menangani segala insiden yang terjadi pada infrastruktur perusahaan dan akan mencari cara cepat untuk kembali memulihkan layanan yang terkena insiden.

3. Problem management :

Bagian yang berfungsi untuk memecahkan masalah perusahaan dari akarnya, mencari solusi atas masalah tersebut, menghilangkan masalah yang terjadi berulang-ulang, dan membangun solution bank.

4. Change management :

Bagian yang berfungsi untuk memeriksa perubahan, apakah perubahan yang terjadi di perusahaan itu cepat, mudah dicapai, konsisten, dan resmi.

5. Release management :

Bagian yang mengatur perilisan produk-produk perusahaan berupa software maupun hardware. Area yang diatur dalam manajemen ini adalah pada bidang produksi dan distribusi produk perusahaan.

6. Service level management :

Bagian yang berfungsi untuk memastikan dan membuat perjanjian dengan konsumen perusahaan terkait dengan penawaran yang diberikan, membuat langkah-langkah, dan mencari solusi yang akan membantu penawaran pada levelnya.

7. Availability management :

Bagian yang mengatur ketersediaan sumber daya perusahaan, dalam hal ini termasuk layanan rantai pasok perusahaan dan follow-up keadaan bisnis ekonomi perusahaan.

8. Capacity management :

Bagian yang mengatur rencana pencapaian perusahaan di masa yang akan datang, melakukan monitoring dan evaluasi pada perkembangan layanan dan merencanakan teknik-teknik bisnis baru.

9. IT service continuity management :

Bagian yang mengatasi apabila pada perusahaan terjadi bencana, penyimpanan rencana untuk kebutuhan kontingen, mempertahankan bisnis perusahaan, serta melakukan maintain resiko dan kelemahan segala keputusan perusahaan.

10. Financial Management :

Bagian yang mengatur keluar masuknya uang di perusahaan, sumber daya finansial, pengalokasian dana, dan investasi perusahaan.

Apabila suatu perusahaan memiliki syarat-syarat seperti diatas maka perusahaan atau organisasi tersebut layak untuk melakukan sertifikasi ISO/IEC 20000.

4. Langkah-langkah penerapan ISO/IEC 20000

Untuk mendapatkan sertifikasi ISO/IEC 20000, suatu perusahaan atau organisasi diharuskan untuk memenuhi persyaratan sebagaimana telah dijelaskan pada subbab sebelumnya. Setelah memenuhi persyaratan tersebut, maka perusahaan tersebut akan menjalani langkah-langkah proses sertifikasi ISO/IEC 20000 seperti pada gambar berikut ini :

Sebagaimana telah dijelaskan pada gambar diatas tahap-tahap yang akan ditempuh perusahaan pada saat sertifikasi ISO/IEC 20000 adalah sebagai berikut :

1. Define and approve scope

Tahap dimana organisasi memberikan lingkup standar dan sertifikasi pekerjaan. Memperkerjakan konsultan eksternal dan mengatur komite koordinasi proyek.

2. Elaborate and approve project plan

Tahap dimana perencanaan mulai dibentuk oleh panitia dan konsultan eksternal yang sudah disetujui area manager.

3. Evaluate current practices

Perbandingan antara ISO/IEC 20000 dengan standar terakhir yang ditetapkan

4. Compare practices to ISO 20000

Perbandingan antara persyaratan standar lama dengan standar baru. Hal ini melibatkan konsumen pada bagian perjanjian service level,pemasok pada bagian perjanjian external support, dan area dalam perusahaan terkait dengan perjanjian operational level.

5. Gap analysis

Merupakan tahap dimana perusahaan mengetahui apa saja yang sudah dicapai pada standar sebelumnya dan apa saja yang perlu dicapai di ISO/IEC 20000 melalui sebuah spreadsheet elektronik.

6. Elaborate Action Plan

Tahap dimana rencana-rencana yang direncanakan sebelumnya direalisasikan.

7. Train teams

Dilakukannya sertifkasi ISO/IEC 20000 pada bagian manajerial perusahaan dan panitia.

8. Define and implement management system

Melakukan review dokumen standar sebelumnya dengan adanya penyertaan layanan IT, dan aksi yang sudah diterapkan.

9. Implement ISO 20000 processes

Memulai penyesuaian dan penerapan dokumen. Pada tahap ini panitia perubahan terbentuk yang disusun oleh Senior Eksekutif.

10. Train in management system processes

Mendata semua peristiwa yang berpengaruh kepada perusahaan.

11. Perform Internal Audit

Tahap dimana internal audit dimulai. Berfungsi untuk memeriksa implementasi syarat dari standar.

12. Perform External Pre-Audit

Tahap dimana eksternal audit dimulai oleh organisasi sertifikasi.

13. Perform External Final Audit

Audit terakhir perusahaan.

14. Get a recommendation

Organisasi sertifikasi mengirim surat rekomendasi kepada perusahaan.

15. Get the ISO 20000 certification

Sertifikasi ISO/IEC 20000 dikirim 1 bulan setelah surat rekoemndasi dikirim. Setelah tahap ini maka berita kepada publik akan mulai dibuat.

Selama proses sertifikasi berjalan maka proses tersebut dapat berjalan hingga 14 bulan, dengan inbvestasi tinggi, dan melibatkan setidaknya lebih dari 2000 panitia. Timeline dari proses sertifikasi tersebut dapat dilihat pada tabel berikut :

5. Dasar dan manfaat dari sertifikasi ISO/IEC 20000

Perusahaan akan melakukan audit terkait dengan pelayanan teknik informatika yang terdapat di dalam perusahaan tersebut agar menjadi lebih baik, disamping alasan tersebut berikut adalah alasan mengapa perusahaan melakukan sertifikasi ISO/IEC 20000 :

1. Mencari praktek baru di daerah atau bagian pemasaran.

2. Meningkatkan kualitas dan realibilitas pada layanan ketentuan.

3. Meningkatkan kontrak manajemen kontrak dengan partner usaha maupun pemasok.

Sedangkan manfaat dari diadakannya sertifikasi ISO/IEC 20000 antara lain adalah sebagai berikut :

1. Membangun image dan kredibilitas perusahaan

2. Membuat perusahaan lebih produktif

3. Menambah kepuasan konsumen

4. Perusahaan dapat melakukan benchmark dan peningkatan

5. Mengintegrasikan proses-proses dalam perusahaan

6. Mengurangi pengeluaran dalam bidang IT

7. Membangun suasana peningkatan kontinual

8. Menjadikan perusahaan lebih cepat berubah

9. Memberi kelebihan dalam kompetisi

6. Pengertian ISO 27001

ISO 27001 adalah – Meningkatknya kebutuhan dan penggunaan TIK dalam menunjang aktfitas bisnis suatu organisasi akan meningkatkan nilai dari resiko akan gangguan keamanan informasi tersebut. Peningkatan gangguan resiko pada organisasi yang sangat bergantung pada layanan TIK akan sangat berpengaruh pada pencapaian tujuan organisasi tersebut. Sehingga saat ini organisasi tersebut harus menyadari dan menerapkan suatu kebijakan yang tepat untuk melindungi aset informasi yang dimiliki. Salah satu kebijakan yang dapat diambil oleh organisasi untuk mengatasi gangguan keamanan informasi adalah dengan menerapkan manajemen keamanan informasi.

ISO 27001:2013 merupakan icon sertifikasi seri ISO 27000 terbaru yang rilis pada tahun 2013. ISO 27001:2013 adalah sebuah dokumen standar Sistem Manajemen Keamanan Informasi (SMKI) atau Information Security Managemen System (ISMS) yang memberikan gambaran secara umum mengenai apa saja yang harus dilakukan oleh sebuah organisasi atau enterprise dalam usaha rangka mengimplementasikan konsep konsep keamanan informasi

ISO 27001:2013 berisi 14 group (klausa) yang juga mencakup 113 kontrol yaitu:

· A.5: Information security policies

- A.6: How information security is organised

- A.7: Human resources security – controls that are applied before, during, or after employment.

- A.8: Asset management

- A.9: Access controls and managing user access

- A.10: Cryptographic technology

- A.11: Physical security of the organisation’s sites and equipment

- A.12: Operational security

- A.13: Secure communications and data transfer

- A.14: Secure acquisition, development, and support of information systems

- A.15: Security for suppliers and third parties

- A.16: Incident management

- A.17: Business continuity/disaster recovery (to the extent that it affects information security)

- A.18: Compliance – with internal requirements, such as policies, and with external requirements, such as laws.

ISO 27001:2013 memiliki 113 kontrol keamanan informasi, dan pada pelaksanaannya perusahaan dapat memilih kontrol mana yang paling relevan dengan kondisi di lapangan dengan melakukan penilaian resiko dan aset pada tahapan awal. Namun pemilihan ini bukan pekerjaan yang mudah, karena banyak parameter yang harus dijadikan pertimbangan. Untuk itu proses pemilihan kontrol keamanan informasi berbasis ISO 27001 umumnya mengandalkan jasa konsultan keamanan informasi.

Detail dan tahapan implementasi dari kontrol disebutkan pada dokumen ISO yang lain yaitu ISO 27002:2013. Sehingga dapat dikatakan ISO 27001 sebenarnya merupakan suatu standar untuk mendapatkan sertifikasi keamanan dari manajemen viewpoint yang menggunakan ISO 27002 untuk panduan dari sisi security control.

Pemerintah Republik Indonesia melalui Tim Direktorat Keamanan Informasi- Kemenkominfo juga telah berperan aktif dalam hal pengeolaan keamanan informasi. Hal ini dibuktikan saat dikeluarkan sebuah dokumen panduan penerapan tata kelola keamanan informasi bagi penyelenggara pelayanan publik. Panduan ini merupakan panduan yang merujuk pada penggunaan standar manajemen keamanan informasi berdasar ISO/IEC 27001:2005 ( versi terdahulu).

Pemerintah RI menyadari penerapan tata kelola Teknologi Informasi dan Komunikasi (TIK) saat ini sudah menjadi kebutuhan dan tuntutan di setiap instansi penyelenggara pelayanan publik mengingat peran TIK yang semakin penting bagi upaya peningkatan kualitas layanan sebagai salah satu realisasi dari tata kelola pemerintahan yang baik (Good Corporate Governance). Dalam penyelenggaraan tata kelola TIK, faktor keamanan informasi merupakan aspek yang sangat penting diperhatikan mengingat kinerja tata kelola TIK akan terganggu jika informasi sebagai salah satu objek utama tata kelola TIK mengalami masalah keamanan informasi yang menyangkut kerahasiaan (confidentiality), keutuhan (integrity) dan ketersediaan (availability) (Panduan KIPP, 2011).

Kondisi keamanan yang akan dievaluasi meliputi 5 (lima) area yaitu : Tata Kelola Keamanan Informasi, Manajemen Risiko Keamanan Informasi, Kerangka Kerja Pengelolaan Keamanan Informasi, Pengelolaan Aset Informasi, Teknologi Keamanan Informasi. Lima area evaluasi ini merupakan rangkuman kontrol-kontrol keamanan sebagaimana dijelaskan dalam ISO/ISO 27001:2005 dengan mempertimbangkan karakteristik kondisi penerapan sistem manajemen keamanan informasi, khususnya instansi/lembaga penyelenggara pelayanan publik di Indonesia. Area evaluasi ini akan terus disempurnakan sesuai peningkatan kepedulian dan kematangan penerapan tata kelola keamanan informasi di lingkungan penyelenggara pelayanan publik.

Semoga setelah memiliki kesadaran akan pentingnya sebuah keamanan informasi dapat menurunkan nilai resiko yang dapat menggangu tercapainya tujuan sebuah organisasi/ enterprise dan terutama pemerintah melalui penyediaan layanan publik nya.

IT Governance Indonesia ( ITGID ) merupakan lembaga pengembangan bidang teknologi informasi, ITGID siap membantu Perusahaan anda untuk mengelola IT security dengan mengadakan Training ISO 27001 .

SUMBER:

- http://hadinw.weebly.com/isoiec-20000.html

https://itgid.org/iso-27001-adalah/

Contoh Kasus 1

A. Sejarah Singkat Tegen Ltd.

Tegen Ltd. adalah sebuah perusahaan IT yang dibentuk pada tahun 2002 oleh Richard Smith dan bertempat di East Sussex, London, Inggris. Perusahaan ini bergerak dalam bidang manajemen IT, pelayanan outsource IT, dan solusi berbasis cloud untuk perusahaan tingkat menengah dan atas.

Tegen Ltd. juga mengatasi berbagai perencanaan strategis hingga desktop support untuk perusahaan-perusahaan yang membutuhkan dukungan IT. Dengan pola seperti ini, Tegen Ltd. mendapatkan keuntungan hingga 650.000 poundsterling di tahun pertamanya dan mempunyai target 5 milyar poundsterling pada tahun 2017 juga menguasai pasar IT di London.

B. Penerapan ISO/IEC 20000 pada Tegen Ltd.

Tegen Ltd. mulai melakukan sertifikasi ISO/IEC pada tahun 2013, tepat ketika Tegen mengubah target atau pangsa pasar mereka ke perusahaan tingkat menengah keatas. Tegen disertifikasi oleh auditor-auditor dari BSI group. Berikut adalah faktor-faktor mengapa Tegen Ltd. ingin mendapatkan sertifikasi ISO/IEC 20000 berdasarkan narasumber Richard Smith:

1. Tegen hendak memberi penawaran lebih kepada konsumen, hal ini didasari karena konsumen yang datang hanya untuk menyelesaikan masalah saja, dimana Tegen dapat melakukan lebih dari hal itu.

2. Tegen hendak menarik konsumen yang mempunyai potensi akan menggunakan layanan Tegen sepenuhnya, hal ini mendasari perubahan target pasar milik Tegen.

3. Tegen hendak mendemonstrasikan kepada konsumennya bahwa Tegen bisa memberikan apa yang sudah dijanjikan. Salah satu cara adalah dengan adanya sertifikasi ISO/IEC 20000 ini, dimana sertifikat ini akan menunjukkan segala proses dan workflow yang diberikan Tegen mencerminkan bagaimana Tegen meng-handle segala masalah dengan etika dan profesionalitas.

Untuk mencapai target tersebut Tegen menghabiskan waktu enam bulan untuk proses sertifikasi dengan bantuan konsultan dari Ultima Risk Management dan menghabiskan banyak investasi untuk sistem back-end baru. Adanya sertifikasi ini berdampak pada meningkatnya operasi pada bagian internal perusahaan.

C. Hasil dan Manfaat Penerapan Standar ISO/IEC 20000

Setelah diadakan sertifikasi banyak perubahan yang terjadi di Tegen Ltd. perubahan-perubahan tersebut antara lain banyak terjadi pada area :

1. Service Level Management

Peningkatan pada bidang ini adalah tujuan utama dari Tegen Lt. Melakukan sertifikasi ISO/IEC 20000. Dimana dengan implementasi standar ini Tegen mempunyai meeting yang terjadwal dengan konsumen yang terintegrasi dengan Customer Relationship Management. Tidak berhenti disitu, komunikasi internal pada perusahaan pun diklaim meningkat.

2. Release Management

Adanya peningkatan di bidang ini terlihat pada semakin baiknya penjualan produk Tegen Ltd. dikarenakan Tegen terdaftar sebagai satu diantara 150 perusahaan di inggris yang memiliki sertifikasi ISO/IEC 20000. Hal ini terlihat pada lakunya salah satu proposal milik Tegen yang bernilai 250.000 poundsterling.

3. Capacity Management

Tegen merencanakan proyek senilai 30.000 pundsterling per bulan adalah salah satu peningkatan dari adanya sertifikasi. Hal ini didasari oleh semakin mudahnya Tegen mencari konsumen dikarenakan adanya sertifikasi. Pola teknik bisnis baru yang dikembangkan oleh Tegen adalah dengan melakukan meeting dengan konsumen, dimana pada meeting tersebut Tegen menjelaskan bahwa perusahaan sudah memiliki sertifikasi. Hal ini secara tidak langsung akan membuat konsumen memilih Tegen sebagai partner IT mereka.

D. Kesimpulan

ISO/IEC 20000 adalah sebuah sertifikasi standar internasional untuk proses IT Service Management (ITSM) untuk sebuah organisasi atau perusahaan. Di dalam standar ini terdapat kriteria-kriteria cara kerja sebuah organisasi mempunyai level layanan yang mampu memberikan nilai lebih bagi pelanggan dan bagi organisas itu sendiri. Untuk mendapatkan sertifikasi ada langkah dan persayaratan yang harus dipenuhi oleh sebuah perusahaan seperti Manajemen konfigurasi infrastruktur, manajemen insiden, manajemen permasalahan, manajemen perubahan, manajemen pelayanan terhadap pelanggan, dan manajemen keuangan. Perusahaan rela melakukan itu semua karena memiliki tujuan untuk membuat perusahaan menjadi lebih produktif dengan mengintegrasikan proses-proses dalam perusahaan, menambah kepusan pelanggan dan dan membuat pengeluaran dalam bidang IT menjadi lebih efektif.

Dalam studi kasus Tegen Ltd dapat dibuktikan bahwa dengan memiliki sertifikasi ISO/IEC 20000 banyak perubahan yang terjadi seperti meningkatya manajemen servis pelanggan dengan standar ini Tegen mampu melakukan meeting yang terjadwal dengan konsumen dengan memanfaatkan Customer Relationship Management. Selain itu terjadi juga peningkatan penjualan produk Tegen Ltd dikarenakan Tegen termasuk salah satu dari 150 perusahaan di Inggris yang memiliki sertifikasi ISO/IEC 20000

SUMBER :

Contoh Kasus 2

PT XYZ merupakan perusahaan yang bergerak di bidang layanan pengelolaan dokumen. Proses bisnis utamanya yaitu percetakan billing statement atau rekening koran dan penyediaan jasa kurir. Dalam menjalankan bisnisnya, PT XYZ bekerja sama dengan beberapa bank di Indonesia (lokal) dan bank asing, salah satunya adalah Bank ABC. Bank ABC, sebagai salah satu pelanggan PT XYZ merupakan bank yang sudah melakukan sertifikasi ISO 27001. Bank ABC melakukan audit keamanan informasi pada PT XYZ selama kurang lebih 2 (dua) bulan, yaitu dari bulan Februari 2012 sampai dengan bulan Maret 2012. Di mana Bank ABC melakukan audit keamanan informasi di PT XYZ, yang meliputi audit terhadap informasi yang diterima, informasi yang diproses, serta informasi yang dicetak dan didistribusikan kepada pelanggan sesuai alamat pelanggan. Hasil audit Bank ABC berbeda dengan ekspektasi Divisi Teknologi Informasi (TI) PT XYZ selama ini. Sesuai hasil audit keamanan informasi tersebut, keamanan informasi PT XYZ dinilai masih lemah. Selain itu, monitoring dan evaluasi dari pihak yang berwenang dinilai masih kurang, sehingga kriteria keamanan informasi belum terpenuhi. Kurangnya monitoring dan evaluasi ini menjadi salah satu penyebab masalah belum terpenuhinya kriteria keamanan informasi di PT XYZ. Belum tercapainya kriteria keamanan informasi salah satunya disebabkan karena belum adanya kebijakan dan prosedur keamanan informasi komprehensif, baik yang berlaku pada tingkat operasional (teknis) maupun manajerial.

Ekspektasi divisi TI selama ini adalah keamanan informasi perusahaan sudah baik (aman), begitu pula dengan keamanan informasi pelanggan. Hal ini ditunjang dari adanya kebijakan dan prosedur keamanan informasi yang berlaku di PT XYZ. Ditinjau dari hasil audit bank tersebut, divisi TI memutuskan melakukan audit kepatuhan keamanan informasi untuk menguji apakah tingkat kepatuhan keamanan informasi perusahaan terhadap visi dan misi best services terhadap pelanggan yang sudah memenuhi aspek keamanan informasi dan menguji penga- ruhnya terhadap keamanan informasi perusahaan dan pelanggan. Dari hasil audit kepatuhan keamanan informasi ini, nantinya didapatkan kebijakan dan prosedur yang lemah sehingga dapat diberikan rekomendasi kebijakan dan prosedur yang lebih komprehensif sesuai standar internasional ISO 27001.

Perumusan masalah dan pengambilan data dilakukan dengan observasi, studi literatur, dan wawancara yang disesuaikan dengan hasil observasi. Penilaian risiko dilakukan sesuai standar ISO/IEC 27001: 2005. Dari hasil observasi dan wawancara diperoleh dokumen Statement of Applicability (SOA). Analisis data meliputi analisis kesenjangan kebijakan, analisis identifikasi risiko; identifikasi aset, ancaman, dampak, dan kelemahan kontrol. Hasil analisis ini mendasari penyusunan rekomendasi perbaikan kebijakan dan prosedur keamanan informasi. Berdasar hasil analisis risiko, diberikan rekomendasi kontrol dan proses. Rekomendasi kebijakan dan prosedur disusun sesuai visi, misi, tujuan, strategi organisasi, dan kebijakan serta prosedur yang sudah berlaku di PT XYZ, dan ISO 27001.

Pada studi kasus ini, langkah-langkah yang dilakukan sesuai dengan tahapan plan (perencanaan) yang ada pada standar ISO/IEC 27001:2005. Langkah-langkah yang dilakukan yaitu sebagai berikut:

a. Menentukan ruang lingkup;

b. Melakukan analisis kesenjangan;

c. Melakukan penilaian risiko (identifikasi aset, identifikasi ancaman/ kerawanan/ dampak, prioritasi risiko, memilih kontrol yang sesuai untuk meningkatkan keamanan informasi);

d. Menyusun rekomendasi perbaikan kebijakan dan prosedur keamanan informasi.

Pada penelitian ini, ruang lingkup sistem manajemen keamanan informasi, yaitu:

a. Audit kepatuhan terhadap visi dan misi perusahaan;

b. Mencakup seluruh aset dalam bentuk teknologi, proses, sistem, layanan, aplikasi, jaringan dan software yang dimiliki perusahaan; dan

c. Risk assessment keamanan informasi meliputi identifikasi Aset, identifikasi kerawanan (vulnerability) dan ancaman (threats), mengkategorikan risiko atau menentukan risiko prioritas (Risk Prioritization), mementukan kontrol (Develop control) dan monitoring.

Sebelum melakukan analisis kesenjangan, terlebih dahulu dilakukan penilaian kesenjangan untuk mengetahui dan membandingkan sejauh apa kontrol-kontrol ISO 27001 yang sudah dilakukan, baik dalam kebijakan, prosedur, instruksi maupun dokumentasinya. Hasil penilaian kesenjangan keamanan informasi yang dilakukan melalui wawancara dan observasi sesuai dengan panduan checklist ISO/IEC 27001:2005 dapat dilihat pada Gambar 2 dan Gambar 3.

Gambar 2 menyajikan hasil penilaian kesenjangan keamanan informasi untuk masing-masing domain sesuai standar ISO/ IEC 27001: 2005. Pada Gambar 2 dapat dilihat bahwa tingkat penerapan keamanan informasi pada PT XYZ masih belum memenuhi standar ISO/IEC 27001: 2005. Hanya 2 (dua) domain yang mencapai angka 80% (delapan puluh persen) dalam penerapan atau praktiknya, baik berdasarkan hasil wawancara maupun observasi, yaitu domain 5. Domain 5 merupakan domain yang terkait Physical and Environmental security. Artinya, penerapan kebijakan dan prosedur keamanan informasi keamanan fisik dan lingkungan sudah dilaksanakan dengan baik di lingkungan PT XYZ. Namun jika dilihat dari 11 (sebelas) domain, kepatuhan PT XYZ terhadap visi dan misi best services kepada pelanggan belum memenuhi kriteria keamanan informasi.

Gambar 3 menyajikan hasil penilaian kesenjangan keamanan informasi untuk masing-masing kontrol onjektif sesuai standar ISO/IEC 27001:2005 pada PT XYZ. Pada Gambar 3 dapat dilihat tingkat kepatuhan terhadap ISO/IEC 27001:2005 pada masingmasing kontrol objektif. Dapat dilihat bahwa sebagian besar kontrol objektif masih di bawah 80% (delapan puluh persen) dalam pemenuhan atau penerapannya. Hasil penilaian kesenjangan tersebut dapat menjadi salah satu bahan pertimbangan dalam menyusun rekomendasi perbaikan kebijakan dan prosedur keamanan informasi.

Penilaian Risiko Berdasarkan Standar ISO/IEC 27001:2005

Tahapan-tahapan dalam penilaian risiko, yaitu sebagai berikut:

a. Melakukan identifikasi aset;

b. Melakukan identifikasi kerawanan (vulnerability) dan ancaman (threats);

c. Menentukan prioritas risiko;

d. Memilih kontrol yang sesuai;

e. Monitoring. Hasil identifikasi aset SI/TI pada PT XYZ dapat dilihat pada Tabel 3.

Tabel 3 menyajikan daftar aset SI/TI yang dimiliki dan digunakan oleh PT XYZ dalam menjalankan kegiatan bisnisnya. Pada Tabel 3 dapat dilihat bahwa sebagian aset dialokasikan untuk internal, sebagian lainnya dialokasikan untuk eksternal. Namun terdapat juga beberapa aset yang dialokasikan untuk keduanya, baik internal maupun eksternal. Hasil identifikasi kerawanan pada PT XYZ dapat dilihat pada Tabel 4.

Tabel 4 menyajikan hasil identifikasi kerawanan pada PT XYZ. Masing-masing kerawanan diberikan kode untuk memudahkan dalam penilaian risiko. Hasil identifikasi ancaman dan kerawanan menunjukkan bahwa ancaman dan kerawanan tidak hanya berasal dari internal PT XYZ saja tetapi juga berasal dari eksternal organisasi (misalnya: vendor). Kerawanan yang teridentifikasi termasuk aspek people, process, dan technology. Hasil identifikasi ancaman pada PT XYZ dapat dilihat pada Tabel 5.

Tabel 5 menyajikan hasil identifikasi ancaman pada PT XYZ. Masing-masing ancaman yang teridentifikasi diberikan kode untuk memudahkan dalam penilaian risiko. Dampak jika terjadi kegagalan penjagaan aspek keamanan informasi disajikan pada Tabel 6.

Pada Tabel 6 dapat dilihat hasil identifikasi dampak jika terdapat kegagalan penjagaan aspek keamanan informasi. Dampak dikategorikan menjadi 3 (tiga) kategori, yaitu: low, medium, high, dan critical. Untuk mengidentifikasi tingkat risiko digunakan matriks tingkat risiko pada Tabel 7.

Setelah mendefinisikan matriks tingkat risiko, selanjutnya dilakukam pengukuran tingkat risiko saat ini (inherent risk). Setelah melakukan mitigasi pada sebuah risiko, selanjutnya diukur residual risk. Setelah semua terpetakan, selanjutnya dipetakan ancaman dan kerawanan pada aset, menilai dampak yang ditimbulkan, dengan kontrol yang ada didapatkan nilai risiko saat ini (inherent risk). Berdasarkan nilai inherent risk dan nilai risiko harapan dipilih rekomendasi kontrol-kontrol yang sesuai untuk meningkatkan keamanan informasi, dengan mengacu pada ISO 27001. Nilai risiko yang tinggi disebabkan karena dampak yang terjadi dikategorikan tinggi (high) meskipun probabilitasnya rendah.

Identifikasi dan evaluasi pilihan penanganan risiko ditujukan untuk mengidentifikasi dan menentukan pilihan penanganan risiko yang timbul namun tidak dapat langsung diterima olehPT XYZ. Risiko yang tidak dapat langsung diterima perlu dikelola sesuai dengan kriteria penerimaan risiko yang telah disepakati dengan pimpinan PT XYZ. Pemilihan dan rekomendasi penerapan kontrol yang sesuai dan dapat diterapkan di lingkungan PT XYZ dilakukan untuk mengurangi risiko sampai pada tingkat yang dapat diterima oleh perusahaan, disesuaikan dengan target kinerja perusahaan. Daftar kontrol dan kontrol objektif pada PT XYZ berikut keterangannya yang tidak dapat diaplikasikan serta dicantumkan dalam Statement of Applicability atau SOA (Regalado, 2007). Daftar aset, vulnerability, threats, nilai inherent risk, residual risk, dan nilai risiko harapan pada PT XYZ disajikan dalam Tabel 8.

Pemilihan Kontrol dan Rencana Kerja

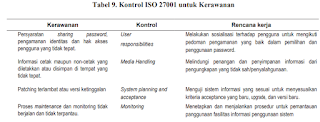

Setelah diidentifikasi risiko-risiko yang harus diperbaiki, selanjutnya dipilih kontrol yang akan digunakan untuk mengurangi nilai risiko. Pemilihan kontrol didasarkan hasil identifikasi kerawanan, ancaman dan dampak. Daftar kontrol dan rencana kerja untuk mengelola risiko keamanan informasi (vulnerability atau kerawanan) sesuai dengan harapan perusahaan disajikan pada Tabel 9.

Pada Tabel 9 dapat dilihat kontrol-kontrol sesuai standar ISO 27001 untuk mengelola risiko (kerawanan) sampai pada tingkat yang dapat diterima oleh PT XYZ. Kontrol-kontrol tersebut berasal dari 11 (domain) dalam ISO 27001. Sedangkan kontrol-kontrol ISO 27001 terhadap threats atau ancaman SI/TI di lingkungan PT XYZ disajikan dalam Tabel 10.

Pada Tabel 10 dapat dilihat kontrolkontrol sesuai standar ISO 27001 untuk mengelola risiko (ancaman) sampai pada tingkat yang dapat diterima oleh PT XYZ. Kontrol-kontrol tersebut berasal dari 11 (domain) dalam ISO 27001. Sedangkan kontrol-kontrol dampak atau ancaman SI/TI di lingkungan PT XYZ disajikan dalam Tabel 11.

Pada Tabel 11 dapat dilihat kontrolkontrol sesuai standar ISO 27001 untuk mengelola risiko (dampak) sampai pada tingkat yang dapat diterima oleh PT XYZ. Kontrolkontrol tersebut berasal dari 11 (domain) dalam ISO 27001. Berdasarkan hasil pemetaan kontrol ISO 27001 terhadap ancaman, kerawananan, dan dampak kemudian disusun rekomendasi kebijakan, prosedur dan instruksi untuk meningkatkan keamanan informasi.

Rekomendasi Kebijakan dan Prosedur Keamanan Informasi

Kebijakan, prosedur, instruksi, dan dokumentasi yang direkomendasikan sesuai dengan hasil audit keamanan informasi berdasarkan standar ISO/IEC 27001:2005, terdapat 67 (enam puluh delapan) kebijakan, prosedur, instruksi, dan dokumentasi yaitu sebagai berikut:

1. Kebijakan clear desk dan clear screen.

2. Kebijakan yang mengatur jaringan dan service yang disediakan atas jaringan.

3. Kebijakan pengelompokan layanan informasi, seperti memisahkan jaringan wireless terhadap jaringan internal dan umum.

4. Kebijakan pengendalian akses dan persyaratan dalam aplikasi bisnis.

5. Kebijakan pengamanan untuk melindungi risiko dari penggunaan fasilitas mobile computing dan teleworking.

6. Kebijakan pengendalian akses terhadap informasi dan fungsi sistem aplikasi

7. Kebijakan penggunaan hak akses

8 Kebijakan dalam menjaga kerahasiaan password

9. Kebijakan pendisiplinan untuk pegawai yang melakukan pelanggaran keamanan

10. Kebijakan kepemilikan aset.

11. Kebijakan dan prosedur pengendalian secara formal untuk melindungi pertukaran informasi.

12. Kebijakan dan prosedur untuk melindungi informasi yang berkaitan dengan interkoneksi sistem informasi bisnis

13. Prosedur untuk manajemen media yang dapat dipindahkan

14. Prosedur pemusnahan media yang tidak diperlukan

15. Prosedur penanganan dan penyim- panan informasi.

16. Prosedur pemantauan penggunaan fasilitas pengolahan informasi

17. Prosedur pengamanan fasilitas log dan informasi log hasil pemantauan dan pengawasan dari gangguan dan akses yang tidak sah.

18. Prosedur untuk mengendalikan instalasi perangkat lunak pada sistem operasional.

19. Prosedur perlindungan informasi

20. Prosedur akses ke informasi

21. Prosedur tempat perlindungan peralatan keamanan untuk melindungi dari ancaman oleh pihak yang tidak berwenang

22. Prosedur sarana pendukung untuk melindungi peralatan dari kegagalan catu daya

23. Prosedur pengamanan kabel dan jaringan yang membawa data informasi.

24. Prosedur pemeliharaan peralatan untuk memastikan ketersediaan dan integritas layanan.

25. Prosedur keamanan untuk melindungi peralatan yang berada diluar lokasi.

26. Prosedur peralatan informasi penyimpanan yang memuat informasi sensitif dan perangkat lunak berlisensi telah dihapus sebelum dibuang.

27. Prosedur yang mengatur peralatan, informasi atau perangkat lunak dibawa keluar lokasi.

28. Prosedur otentikasi untuk mengendalikan akses pengguna remote.

29. Prosedur identifikasi peralatan secara otomatis mengotentikasi koneksi dan peralatan yang digunakan secara spesifik.

30. Prosedur pengendalian akses fisik dan logical terhadap diagnostic dan konfigurasi port.

31. Prosedur pengakhiran atau perubahan pekerjaan

32. Prosedur pengembalian aset organisasi ketika pekerjaan, kontrak dan perjanjian berakhir

33. Prosedur penghapusan hak akses untuk karyawan ketika pekerjaan, kontrak dan perjanjian berakhir 34. Prosedur keamanan lingkungan untuk aplikasi yang sensitif

35. Prosedur pendaftaran dan pembatalan dalam pemberian dan pencabutan akses terhadap seluruh layanan dan sistem informasi.

36. Prosedur penggantian password secara regular

37. Prosedur pelaporan insiden, respon insiden dan prosedur eskalasi untuk mengamankan informasi yang terkena serangan virus

38. Prosedur perlindungan informasi yang termasuk dalam layanan electronic commerce yang memalui jaringan publik.

39. Prosedur perimeter keamanan fisik untuk melindungi area yang berisi informasi dan fasilitas informasi 40. Prosedur pengamanan fisik untuk kantor, ruangan dan fasilitas

41. Prosedur perlindungan untuk media yang memuat informasi terhadap akses yang tidak sah, penyalahgunaan atau kerusakan selama diluar batas fisik organisasi.

42. Prosedur perlindungan informasi dalam bentuk pesan elektronik

43. Prosedur penanganan risiko terhadap informasi organisasi dan fasilitas pengolahan informasi dari proses bisnis yang melibatkan pihak-pihak eksternal

44. Instruksi untuk mengikuti pedoman pengamanan yang baik dalam pemilihan dan penggunaan password

45. Instruksi untuk memastikan peralatan yang ditinggal sudah terlindungi dengan tepat. Misalnya log off saat meninggalkan komputer.

46. Instruksi dokumentasi dan definisi terhadap media yang dapat dipindahkan.

47. Membuat instruksi guna menerapkan keamanan sesuai kebijakan dan prosedur yang sudah ditetapkan

48. Dokumentasi sistem yang sudah terlindungi atas akses yang tidak sah.

49. Dokumentasi yang disesuaikan dan diproyeksikan untuk pemenuhan kapasitas mendatang, guna memastikan kinerja sistem.

50. Dokumentasi sistem informasi yang baru, yang sudah diupgrade dan versi baru yang sdah diuji.

51. Dokumentasi log audit untuk membantu investigasi di masa mendatang.

52. Dokumentasi hasil pemantauan dan pengawasan yang diperlukan berdasarkan tingkat risiko.

53. Dokumentasi kegiatan sistem administrator dan operator dan dianalisa secara regular.

54. Dokumentasi kesalahan dalam melakukan log audit dan dokumentasi log ditentukan berdasarkan tingkat risiko.

55. Dokumentasi waktu yang sudah disingkronisasikan dengan sumber penunjuk waktu akurat yang sudah disepakati.

56. Dokumentasi user akses terhadap layanan yang diberikan dan kewenangan penggunaannya.

57. Dokumentasi dan melaporkan setiap kelemahan atas sistem atau layanan

58. Dokumentasi karyawan yang diperbolehkan masuk ke daerah secure untuk memastikan hanya karyawan yang berwenang yang mempuinyai akses masuk

59. Dokumentasi perlindungan fisik terhadap kerusakan akibat dari bencana alam dan buatan manusia yang mungkin akan terjadi

60. Dokumentasi pedoman kerja dalam area yang aman

61. Dokumentasi titik akses publik, seperti area bongkar muat dan titik lainnya di mana orang yang tidak berwenang dapat masuk kedalam lokasi.

62. Dokumentasi perjanjian untuk pertukaran informasi pertukaran informasi

63. Dokumentasi pelatihan kepeduliaan dan kebijakan serta prosedur yang mutakhir secara regular.

64. Dokumentasi persyaratan keamanan sebelum memberikan akses kepada pihak ketiga.

65. Dokumentasi perjanjian dengan pihak ketiga yang meliputi pemberian hak akses, pengolahan, pengelolaan komunikasi dan informasi atau penambahan produk atau jasa.

66. Dokumentasi semua aset dengan jelas dan inventaris semua aset penting.

67. Dokumentasi penggunaan aset.

Sedangkan kebijakan, prosedur, instruksi, dan dokumentasi yang sudah ada, perlu ditinjau ulang pada proses audit keamanan informasi, yaitu sebagai berikut:

1. Kebijakan pemakaian fasilitas perangkat keras dan perangkat lunak komputer

2. Kebijakan penggunaan password

3. Kebijakan penggunaan internet

4. Kebijakan penggunaan e-mail perusahaan

5. Prosedur standar keadaan darurat untuk penanganan server

6. Prosedur penanganan komplain

7. Prosedur copy data/program dan restore data/program

8. Prosedur peminjaman dan pengembalian barang TI milik perusahaan

9. Prosedur pengadaan barang TI

10. Prosedur back-up data

11. Prosedur pengamanan data dan pelaporan insiden.

SUMBER

- Ruslam, R. Z., Yuwono, B., Aviandi, I., & Indrawati, N. Audit Keamanan Informasi: Studi Kasus PT. XYZ (2013): 128-153.